iOS不安全,惡意軟件瞄準中國蘋果用戶

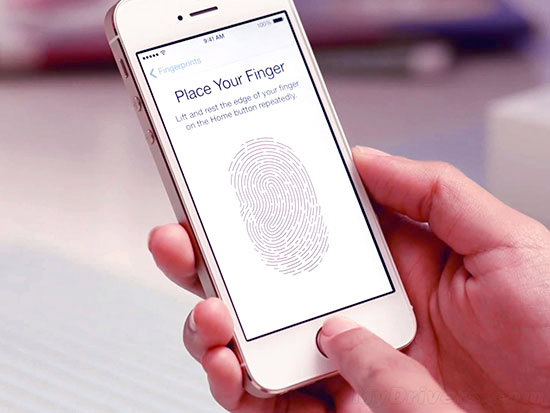

不管越獄與否,iPhone只要連上Mac,惡意軟件Wire lurker便能通過OS X系統侵襲iPhone。

0

科客苛刻點評:iOS也不安全了,果粉們還會苦苦堅持iPhone嗎?

上周三,硅谷(Silicon Valley)一家安全公司的研究人員表示,他們發現了一種黑客攻擊蘋果(Apple)產品的新方式。

帕洛阿爾托網絡公司(Palo Alto Network)報告稱,該公司發現了一種名為WireLurker的針對蘋果移動設備及臺式電腦的惡意軟件,并稱“這是我們見過的規模最大的惡意軟件”。

雖然這款惡意軟件——旨在造成損害或盜取信息的軟件——針對的是中國的用戶,而且能夠避免,但此次行動展示了攻擊者侵襲裝有蘋果iOS系統的移動設備的新方式。

這家位于加利福尼亞州圣克拉拉的安全公司表示,WireLurker已經通過麥芽地應用商店——中國的第三方Mac應用商店——感染了400多個適用于蘋果Mac OS X操作系統的應用。該公司稱,在過去六個月中,467個被感染的應用已被下載了356104次,“可能已經影響了數十萬用戶。”

該公司稱,用戶如果通過USB連接線將移動設備與Mac電腦連接,用戶的iOS設備也會受到感染。“任何iOS設備只要通過USB連接到受感染的OS X電腦,并安裝下載的第三方應用程序,或自動在設備上產生惡意應用程序,都會被WireLurker監控,不管設備是否已經越獄,”該公司安全研究人員說。“因此我們稱之為‘wire lurker’(連接線中的潛藏者)。”

iOS用戶通常只有將手機“越獄”——改變手機以運行未經蘋果授權的軟件,才能從第三方下載應用。被Wirelurker感染的應用能夠通過受感染的Mac OS X系統侵襲尚未破解的手機,因此帕洛阿爾托網絡公司的研究人員稱,Wirelurker代表一種“針對所有iOS設備的新威脅”。

研究人員稱,一旦WireLurker被安裝到Mac電腦上,這款惡意軟件就會等待用戶通過USB連接iOS設備,然后立即感染該設備。一旦被感染,WireLurker的制造者就能竊取受害人的通訊簿、讀取iMessage中的短信并定期從攻擊者的指揮控制服務器發出更新請求。盡管尚不清楚制造者的最終目的,但研究人員稱,有人正在積極更新該惡意軟件。

“他們還在為最后的攻擊做準備,”該公司威脅情報事務負責人瑞安·奧爾森(Ryan Olson)說。“盡管這種事情是第一次發生,但它向大量攻擊者表明,這種方式可以用來擊破蘋果圍繞其iOS設備構建起的堅硬外殼。”

奧爾森稱帕洛阿爾托網絡公司已經警告蘋果注意相關發現,但蘋果的一名發言人拒絕就該公司的報告發表評論。

該公司給Mac電腦和iOS用戶的建議是,避免下載任何來自第三方應用商店、下載網站或不受信任的來源的Mac應用或游戲,并避免將iOS設備與任何不受信任的配件或電腦連接。他們還建議用戶持續更新iOS軟件。

此外,瑞士一名研究人員上周五宣布,在蘋果最新的OS X操作系統Yosemite中新發現了一個嚴重的漏洞。這位名叫埃米爾·夸恩哈馬爾(Emil Kvarnhammar)的研究人員表示,被他稱作“Rootpipe”的這個漏洞能讓攻擊者獲取受害者Mac的“根權限”,即完全的管理控制權,以竊取信息或運行攻擊者自己的程序。

迄今為止,尚沒有證據表明已經有人利用了這個漏洞,并且普通Mac用戶也很難遇到。因為黑客要想控制Mac,受害者必須要忽略OS X彈出的所有安全警告。

蘋果正在修補Rootpipe漏洞,但尚不清楚修補工作何時完成。(紐約時報)

注:轉載文章,不代表本站贊同其觀點和對其真實性負責,本站不承擔此類稿件侵權行為的連帶責任。如版權持有者對所轉載文章有異議,請與我們聯系。

科友

互聯網安全依舊是個問題 -。 -